2019.05.10 インタビュー

IPAインタビュー part2 「サプライチェーンの弱点を悪用した 攻撃の高まり」とは

IPAインタビューコラムの第二回目は、『「サプライチェーンの弱点を悪用した 攻撃の高まり」とは』をお届けします。

2-1 「サプライチェーンの弱点を悪用した攻撃の高まり」がランクインした経緯は?

専門家は、攻撃者がサプライチェーンのセキュリティの弱点を狙っていることを以前から指摘

(土屋) サプライチェーンに関する脅威は今回が初のランクインです。専門家の間ではかねてからサプライチェーンのリスクが注目されており、「10大脅威選考会」のメンバーも同様の考えであったものと思います。

サプライチェーンを維持するために(サイバーセキュリティ経営ガイドラインVer2.0とNIST SP 800-171)

(小川) 経産省と作成した、『サイバーセキュリティ経営ガイドライン』にサプライチェーン対応の重要性が記載されたことも影響しています。今、グローバルにみて、サプライチェーンは、ホットな話題です。アメリカの情報セキュリティ基準・ガイドラインである『NIST SP 800-171』は、政府調達の際に政府に納入するIT事業者が守るべきセキュリティ対策の規格であり、アメリカ国防総省は、調達事業者に対し2017年末までにこのガイドラインに準拠するように定めています。事業者には日本企業も含まれたため、国内でも注目されました。このように国際的な調達においてサプライチェーンセキュリティが強化されつつあり、産業界もセキュリティ対策を行わないといけない状況です。

サプライチェーンのセキュリティリスクに関する調査分析事業に従事している 小川 隆一氏

日本のサプライチェーンのセキュリティ対策状況は

(小川) 今、経産省は、グローバルで「日本企業もちゃんとセキュリティ対策をやっているよ」と言えるように、サプライチェーンセキュリティの強化施策を検討しています。サプライチェーンに関するインシデントは、委託先から個人情報が漏れるなど、10年以上前から継続しておきていました。これまで様々なセキュリティ対策が実施されてきましたが、サプライチェーンは難しく、一番後回しになっています。

サプライチェーンのリスクを可視化するのは極めて大変で、直接の取引先では、チェックシートや立ち入り等により、取引先の対応状況をおおよそ把握することはできますが、その先の二次受け、三次受けになると工数的にも難しいので、直接の取引先に管理させ、契約等で縛るのが現実解となっています。

2-2 「サプライチェーンの弱点を悪用した攻撃の高まり」の具体的な攻撃手法はあるものなのですか?

サプライチェーンの弱点は、新しい攻撃手法ではなく、攻撃者は、弱点を見つけてチェーンの中に侵入する

(小川) 攻撃手法は、いろいろありますが、総じて弱いところを狙ってくる手法です。サプライチェーン上のある企業が脆弱なソフトウェアを使っていたら、その脆弱性を悪用するマルウェアが使われますし、また違う企業でアクセス権設定がルーズである、など不適切な運用をやっていればそこから情報を詐取されます。サプライチェーンの先で脆弱な部分がある場合、その確認と対策は委託先任せになり、大変難しくなります。

発注先のシステムが脆弱な場合以外に、例えばWebサイトを立ち上げる際、Webサイトの運用を外注する場合、その外注先がいい加減な運用をしたり、Webサーバーにセキュリティパッチを当てていなかった場合、攻撃されたり、データを抜かれたりするケースがあります。こういった場合も大きなニュースになります。

巧みな頭脳で攻撃者は侵入する

(小川) 頭を使ったアタッカーは、巧妙なアプローチを行います。いろいろな情報を先に集めて最後に攻撃を行うというものです。ある会社の情報を盗みたい場合、その会社と取引があり、セキュリティが厳しくない会社の社員の情報を入手します。たとえばその社員とSNSで知り合いとなり、その社員になりすまして、目的の会社情報を盗み出すことが非常に容易になっています。

取引先の社員になりすます場合、どうしてなりすましができたか、等の究明は殆どできません。このようなケースの場合、なかなか公表されないことが多いのかもしれません。

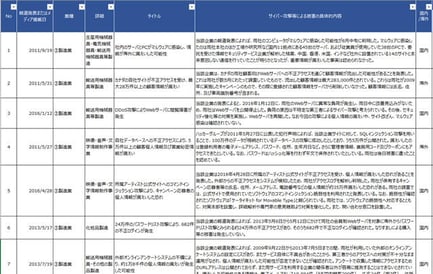

「サイバーセキュリティ経営ガイドライン解説書 別添:被害事例集」では、被害事例を公表している

2-3 「サプライチェーンの弱点を悪用した攻撃の高まり」の事例報告などはIPAにありますか?

大事な情報を取得されても、個人情報でなければなかなか報道されない現状がある

(小川) 事例の報告はありません。IPAには、報告しないものと思います。

(土屋) 今回も、「高まり」とつけているのは、じわじわと危なさが高まっているということで、事例がたくさんでているとか、大きな被害が出たというわけではありません。

(小川) 私たちが知っているのは、公開されている有名なインシデントです。サプライチェーン上のインシデントについては、個人情報の流出や事業の停止等がおこらない場合、公開されないこともあると思われます。

「2016年度 中小企業における情報セキュリティ対策に関する実態調査」における訪問による

ヒアリング調査において収集した情報セキュリティの取り組み等を事例集も公表している

2-4 サプライチェーンの中のITで、企業が気にしていることは何かありますか?

クラウド利用と海外展開でのITの難しさ

(小川) たとえば、クラウドのマネジメントがあります。 クラウドのセキュリティは、本当に大丈夫なのか? クラウドのセキュリティマネージメントのチェックはどうすればよいか? というのを企業様は気にされています。また、情報システム部門が把握しないまま社員がクラウドサービスを業務で利用すること、いわゆるシャドウITが問題になります。事業部門が強いと情報システム部門が知らないうちに、いろいろなIT機器を使っていて、情報共有することで、社員以外でも社外秘情報にアクセスできるリスクが増える。企業様にとってこれは拙いことで、最近、かなり気にされているようです。

それから、海外ですね。海外に事業展開した時に、海外支店や活動拠点がありますが、ITマネジメントを日本のルールでやらせようとしても出来ないケースが多々あり、企業様はガバナンスについて悩まれているようです。自動車メーカー様もそれに悩まされることはあると思います。ルールがあっても、それを実現するインフラがないという国もありますし、個人のPCは接続不可と言っても、それでは仕事ができないというところもあります。このような場合の対応は、各社各様のようです。

2-5 「サプライチェーンの弱点を悪用した攻撃の高まり」の対策はどのようなことをすればよいですか?

サプライチェーンのセキュリティ対策は、やれることをひとつひとつ丁寧に、サプライチェーン全体をみながら

(小川) ひとつひとつ丁寧にきちんと対策をする、これに尽きます。

企業は、セキュリティポリシーやガイドライン等を作成し、取引先にも遵守させたいわけですが、一部の企業では、自社ルールの遵守を条件に取引する形になっているようです。再委託がある場合、コンプライアンスの厳しい業界では、委託元が再委託先まで遵守状況をチェックすることもあるようですが、製造業等でこれは難しいと思われます。現状では、委託先に再委託のセキュリティ要件を明示し、再委託先の遵守状況をチェックさせることになるかと思います。

≪Part2.インタビュー 参考≫

サイバーセキュリティ経営ガイドラインの概要(v2:2017年11月16日) [METI]