2019.06.17 レポート

IPA「サプライチェーンにおけるサイバーセキュリティを語りあうシンポジウム」レポート(後編)

前編はこちらから

サプライチェーンでは、セキュリティリスクへの対応の重要性が高まっている

サプライチェーンのリスクは、災害・事故の対策だけではない時代に

パネルディスカッション(1)では、「サプライチェーンに参加する中小企業はどのように取組を進めればよいか」と題し、大阪大学 情報セキュリティ本部 猪俣教授をモデレータとし、5名のパネリストによるディスカッションが行われた。

日本の産業の強みでもある製造業、「ものつくり」であるが、その主役は、中小企業、下請けの企業がメイン。重要な情報データを中小企業を含めやりとりを行う中で、リスクというものをどこに考えていくのか、あるいは、トラストポイントをどのように考えていくのかが、昨今は、非常にあいまいになってきている。

「彼らにとって、過度なセキュリティを与えていくことは不幸であり、実際に何をあらかじめ考えておいて、何ができるのか、何もしなければ何がおこってしまうのか、これらを考えていかなけばならない」(猪俣教授)

IPAの2019年の脅威の動向では、組織において第4位に「サプライチェーンの弱点を悪用した攻撃の高まり」がランクインしている。工場を日々稼働させている製造業では、災害による停止などで、組織の存続に深刻な影響を与え、さらにサイバー攻撃に対しては、全てをセキュリティ対策できるのか。

正確にセキュリティに関わるモノの管理をしなければいけない中、最初に安い費用でシステムを導入することだけではなく、事後の保守や機器のライフサイクルを含め、把握していかなければならないが、これだけでセキュリティ対策は万全かという疑問も残る。

「セキュリティインシデントにおいて、ハッカーの攻撃がほとんどなのかというと、そうでもなく、内部不正、人的ミス、不正なメールを開いて組織内の情報が洩れる、宛先を間違えて重要情報を送る、あるいは信頼している会社の取引先で、セキュリティ対策をしておらず情報が漏えいする、あるいはリスクの移転ということでクラウドにシステム移行をしたが、そこで利用するシステムに脆弱性があり、情報漏えいがあると、自分たちのところにサーバがないので、すぐ対応できず何もできない、という状況が考えられます」(猪俣教授)

サプライチェーンの怖さとは何かと考えた時に、一般的なサイバー攻撃の話と変わらないはずで、何が違うのか。猪俣教授は、「これからは、技術的、組織、人間に意識を傾けていくべきだ」と語る。これらに対応できていない今が、ほんとうのサプライチェーンの怖さがあるのではないかと指摘している。

「サプライチェーンに参加する中小企業はどのように取組を進めればよいか」パネルディスカッションのモデレータ

大阪大学 情報セキュリティ本部 猪俣教授

(資料抜粋) サプライチェーンリスクの怖さ

・従来のサプライチェーンリスク

-災害・事故などが起こっても事業を止められないこと(BCP、事業継続)に重点がおかれてきた

・セキュリティリスクの顕在化

-内部不正・不正アクセスによる委託先からの情報流出

-委託先からの納品物にマルウェアが混入

-委託先元・委託先からのサイバー攻撃メール

-調達したソフトウェア・オープンソースソフトウェアの脆弱性による事故

-システム運用委託先(クラウド、IoTシステム等)における停止事故・情報流出

-情報消滅・乗っ取り

サイバーセキュリティに対する経営者の理解があれば、中小企業でも積極的にセキュリティ対策を推進している

パネルディスカッション(1)のパネリストとして登壇し、ものづくりで有名な大阪府東大阪市に本社を置く、主に金属プレス、熱処理事業を行っている中小企業(資本金3000万円、社員数60名)の経営者より、得意先から求められるセキュリティ対策と自社の取組みについて、紹介があった。自動車業界では、T2ゾーンの中小企業であり、参考にしていただきたい。

パネルディスカッション(1)「サプライチェーンに参加する中小企業はどのように取組を進めればよいか」ディスカッション風景

取引先(お客様)から、インターネットでのWeb EDI取引会社(仕入先)として求められる「情報セキュリティーに関する順守要請」と「BCP対応」について、現在、実施している現状内容について、概要説明は以下の通りであった。

取引先からの順守要請内容

①「お取引先情報セキュリティ基準」

1) 情報セキュリティ管理体制の確立

・情報セキュリティを組織的に進められる体制を構築する

2) 情報資産の機密管理

・機密管理が必要な情報を特定し、機密管理に必要な管理を実施する

3)人的な対応

・社員に対する啓発、教育訓練等、情報漏えいを防止する人的な対策を実施する

4)情報セキュリティ事件・事故対応

・情報セキュリティ関連の事件・事故が発生した場合の対応を明確化し実施する

5)情報セキュリティマネージメントの実施

・継続的な改善活動に向けて、情報セキュリティマネジメントを実施する

②BCP対応(サプライチェーンとして求められる内容)

自然災害、システム・ネットワーク障害等に対する対応

・対象範囲:事業、業務、施設、人員

*サイバーセキュリティについては上記情報セキュリティにて包括

求められていることに対し具体的なセキュリティ対策の取組・自社の対策実施状況内容

①「お取引先情報セキュリティ基準」継続管理

・チェックリストによる定期的な評価(1回/年)

②ネットワークセキュリティ(サイバー攻撃)に関する自社対応

1)UTM(統合脅威管理)

・ファイアウォール、アンチウイルス、IDS/IPS(不正侵入検知/不正侵入防御)、Webフィルタリング等

2)情報管理責任者(IT人材)の設置

3)予算計上

今後の課題や展望

①弊社の取引先(特に小規模企業)に対する情報セキュリティ管理

②情報セキュリティのレベルアップ

1)情報資産の機密管理

・物理的管理:工場内ゾーン管理等

2)人的な対策

・情報セキュリティの啓発,教育訓練:意識向上

③高度化するサイバー攻撃に対するシステムのレベルアップ

【参考:自社でのサイバー攻撃の実態 期間:2018年12月~2019年4月(5か月)】

- ウィルス検知(外部との双方向の通信でウィルスを検知した実績)

12月:52件 1月:35件 2月:305件 3月:59件 4月:26件 - 不正侵入検知(OSやアプリケーションなどを対象とした外部からの攻撃の実績)

12月:12件 1月: 8件 2月: 11件 3月:1件 4月:70件

サプライチェーン構造の変化に対応していくために

パネルディスカッション(2)では、「急増するIoTのセキュリティにどう取り組むか」と題し、IPA セキュリティセンター長 瓜生氏をモデレータとし、5名のパネリストによるディスカッションが行われた。その中で、経済産業省 商務情報政策局 サイバーセキュリティ課長 奥家氏から「サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF) 」について、経済産業省の取組を紹介した。CPSFは、IoTの分野でよく使われる傾向の概念であるが、インターネットに接続しているモノ全てにあてはまる内容であり、電子商取引分野の方にも必要な知識となってくると思われるので、キーワードをもとに内容を紹介する。

(参考ページ)

サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)策定 2019年4月18日 - 経済産業省

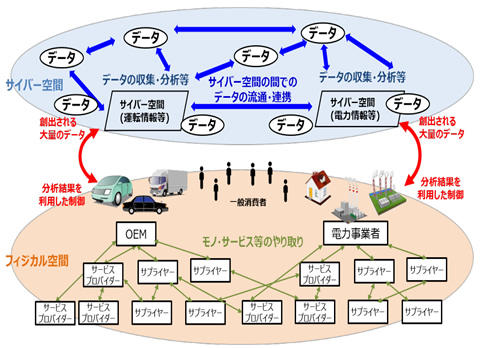

Society5.0におけるサプライチェーン構造の変化

「Society5.0」では、データの流通・活用を含む、より柔軟で動的なサプライチェーンを構成することが可能となる。一方で、サイバーセキュリティの観点では、サイバー攻撃の起点の拡散、フィジカル空間への影響の増加という新たなリスクへの対応が必要となる。

サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)の概要[経済産業省]

P2「サイバー空間とフィジカル空間が高度に融合した「Society5.0」の到来」の図 引用

- サイバー空間で大量のデータの流通・連携 ⇒ データの性質に応じた管理の重要性が増大

- フィジカル空間とサイバー空間の融合 ⇒ フィジカル空間までサイバー攻撃が到達

- 企業間が複雑につながるサプライチェーン ⇒ 影響範囲が拡大

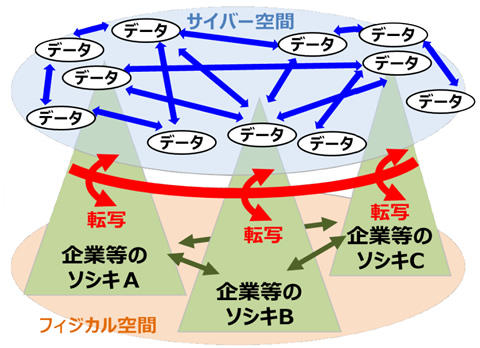

サイバー・フィジカル体形社会のセキュリティのためにCPSFで提示した新たなモデル

CPSFでは、産業・社会の変化に伴うサイバー攻撃の脅威の増大に対し、リスク源を適切に捉え、検討すべきセキュリティ対策を漏れなく提示するための新たなモデル(三層構造と6つの構成要素)で、セキュリティを確保するための信頼性の基点を設定している。

サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)の概要[経済産業省]

P8「三層構造アプローチの意義」の図 引用

○三層構造

「Society5.0」における産業社会を3つも層に整理し、セキュリティ確保のための信頼性の基点を明確化

企業間のつながり【第1層】 ⇒ 適切なマネジメントを基盤に各主体の信頼性を確保

フィジカル空間とサイバー空間のつながり【第2層】 ⇒ フィジカル空間とサイバー空間を正確に"転写"する機能の信頼性を確保(現実をデータに転換するセンサーや電子信号を物理運動に転換するコントローラー等の信頼)

サイバー空間におけるつながり【第3層】⇒ 自由に流通し、加工創造されるサービスを創造するためのデータの信頼性を確保

○6つの構成要素

対策を講じるための単位として、サプライチェーンを構成する要素を6つに整理

(構成要素:定義)

ソシキ :バリュークリエイションプロセスに参加する企業・団体・組織

ヒト :ソシキに属す人及びバリュークリエイションプロセスに直接参加する人

モノ :ハードウェア、ソフトウェア及びそれらの部品・操作する機器を含む

データ :フィジカル空間にて収集された情報及び共用・分析・シミュレーションを通じて加工された情報

プロシージャ:定義された目的を達成するための一連の活動の手続き

システム :目的を実現するためにモノで構成される仕組み・インフラ

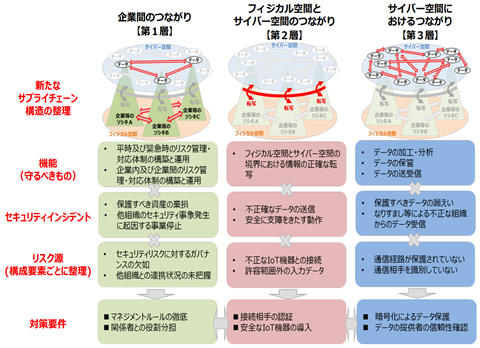

<CPSFの全体概要>三層構造モデルに基づきリスク源、対応方針等を提示

サプライチェーンの信頼性を確保する観点から、産業社会を3つの層から捉え、それぞれにおいて守るべきもの、直面するリスク源、対応方針等を整理している。

サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)の概要[経済産業省]

P11「CPSFの全体概要(リスク源と対応する方針の整理)」の図 引用

CPSFに基づくセキュリティ対策の具体化・実装の推進

○CPSFのパブリックコメント

2度のパブリックコメントについて、いずれも英語版のフレームワーク原案も同時公開して実施し、積極的に意見を取り込んで国際ハーモナイゼーションを推進中である。

○産業分野別SWGの検討状況

CPSFを参照して、各産業分野の実際の産業活動に応じたセキュリティ対策について整理し、ガイドライン等の策定を進めている。その中で、一部SWGでは認証等の必要性についても議論。自動車産業では、JAMA電子情報委員会サイバーセキュリティ部会にて検討しているとのこと。